DDoS的中文名称是“分布式拒绝服务”,拒绝服务攻击的目的非常明确,就是要阻止合法用户对正常网络资源的访问,从而达成攻击者不可告人的目的。分布式拒绝服务攻击一旦被实施,攻击网络包就会从很多DOS攻击源(俗称肉鸡)犹如洪水般涌向受害主机,从而把合法用户的网络包淹没,导致合法用户无法正常访问服务器的网络资源,因此,拒绝服务攻击又被称之为“洪水式攻击”,常见的DDOS攻击手段有SYN Flood、ACK Flood、UDP Flood等。

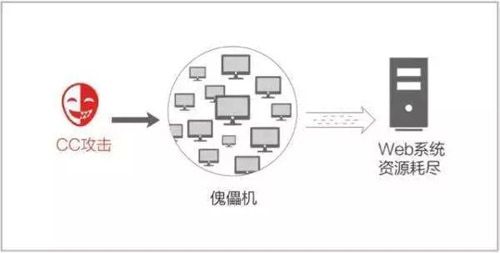

作为DDoS界的翘楚,CC攻击绝对可以称得上是让众多网站运营者夜不能寐的罪魁祸首之一,这是因为与其他的DDoS攻击手段相比,对CC攻击的防御要困难得多得多,原因在于这种攻击——“特别会玩躲猫猫”。攻击者并非是直接攻击受害主机,而是通过代理服务器或者“肉鸡”向受害主机不停地发送大量的真实数据包,但若是从流量上进行查看,运营者可能跟本能意识不到自己遭受到了攻击,因为CC攻击并不一定会产生特别大的异常流量,只有网站服务器的连接数大量升高,而且这些连接的请求IP都是真实且分散的,真正的攻击发起者的IP却隐藏在幕后。在此种隐蔽的攻击之下,服务器最终只有资源耗尽,乃至宕机崩溃这一结局。

然而这种听上去比其他DDoS攻击“更有技术含量一些”的攻击方式,实际地完成起来并没有想象中的那样困难,只需要“一个更换IP代理的工具+一些IP代理+一点初、中级的电脑水平”就能够实施。

互联网江湖上流传着多种抵御CC攻击的方法,包括“利用Session做访问计数器”、“把网站做成静态页面”、“增强操作系统的TCP/IP栈”、“ 严格限制每一个站允许的IP连接数和CPU使用时间”等。

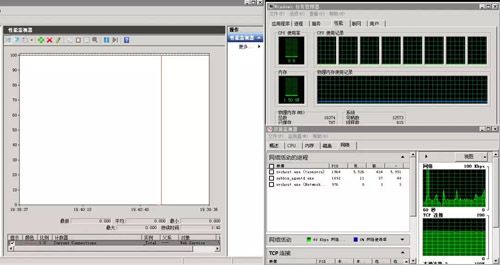

然而事实证明,对于“洒洒水”般的CC攻击,这些方法是能起到一定的作用,但是若是面对规模“稍微”大一点的攻击,这些方法就只能统统靠边站了。前不久,国内某网络攻防实验室搞了一场攻击测试,过程及结果如下:

攻击前

IP状态:无任何防护

流量、CPU和连接数情况:正常

端口情况:正常

web可用性:正常

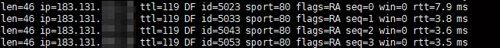

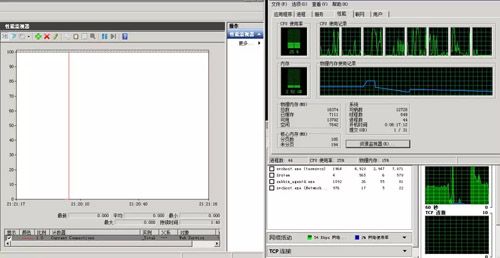

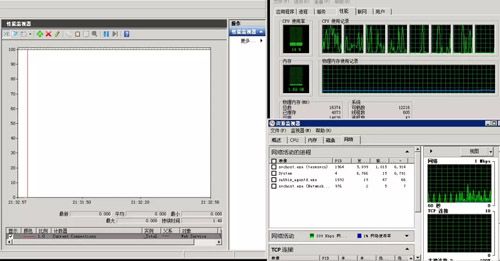

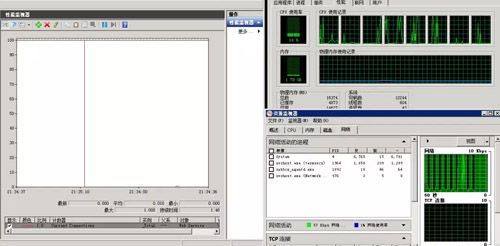

SYN FLOOD攻击

流量、CPU和连接数情况:

端口情况:无响应

web可用性:不可用

结果:网站扑街

ACK FLOOD攻击

流量、CPU和连接数情况:

端口情况:响应变慢

web可用性:降低

结果:CPU使用率飙升,端口响应变慢

FIN FLOOD攻击

流量、CPU和连接数情况:

端口情况:

web可用性:降低

结果:CPU使用率飙升

RST FLOOD攻击

流量、CPU和连接数情况:

端口情况:响应变慢

web可用性:降低

结果:CPU使用率飙升,端口响应变慢

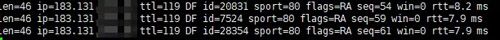

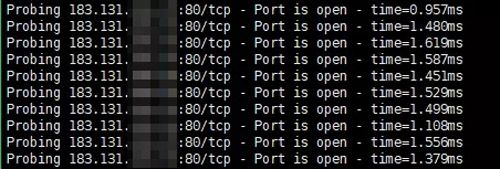

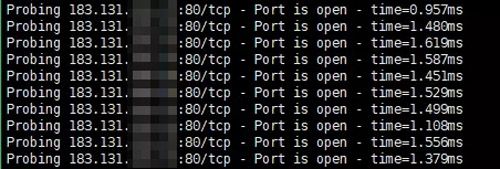

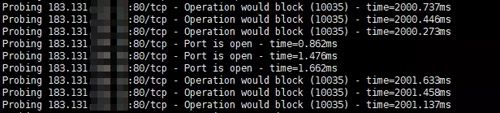

攻击器- nping

流量、CPU和连接数情况:

端口情况:响应变慢

web可用性:降低

结果:CPU使用率飙升

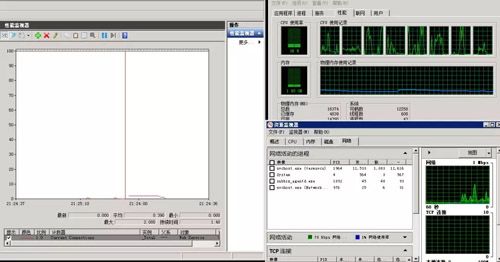

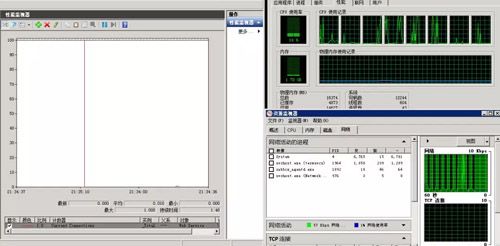

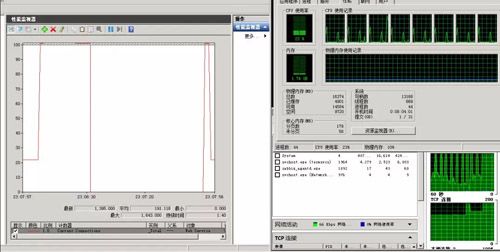

攻击器- GoldenEye

流量、CPU和连接数情况:

连接数最大1500,CPU上升

端口情况:无响应

web可用性:不可用

结果:网页无法访问,RDP中断

结果分析

从测试结果可以看到,撤掉了防护的网站IP,无论是面对单一类型的flood攻击还是专业的DDoS、CC攻击工具都无法招架,网站无法平稳运行,轻者CPU飙升,重者宕机。尤其是CC攻击,更是令人防不胜防。

两次宕机,四次CPU飙升,没有高防的IP竟这么脆!

两次宕机,四次CPU飙升,没有高防的IP竟这么脆!